Identity access and management

SmartAudit เป็นโซลูชันระดับองค์กร (Enterprise Software) สำหรับบริหารจัดการตัวตน การเข้าถึง และการตรวจสอบกิจกรรมของผู้ใช้ในระบบไอทีอย่างครบวงจร ออกแบบมาเพื่อเพิ่มความปลอดภัยและความโปร่งใสในการทำงานของหน่วยงานภาครัฐและเอกชน

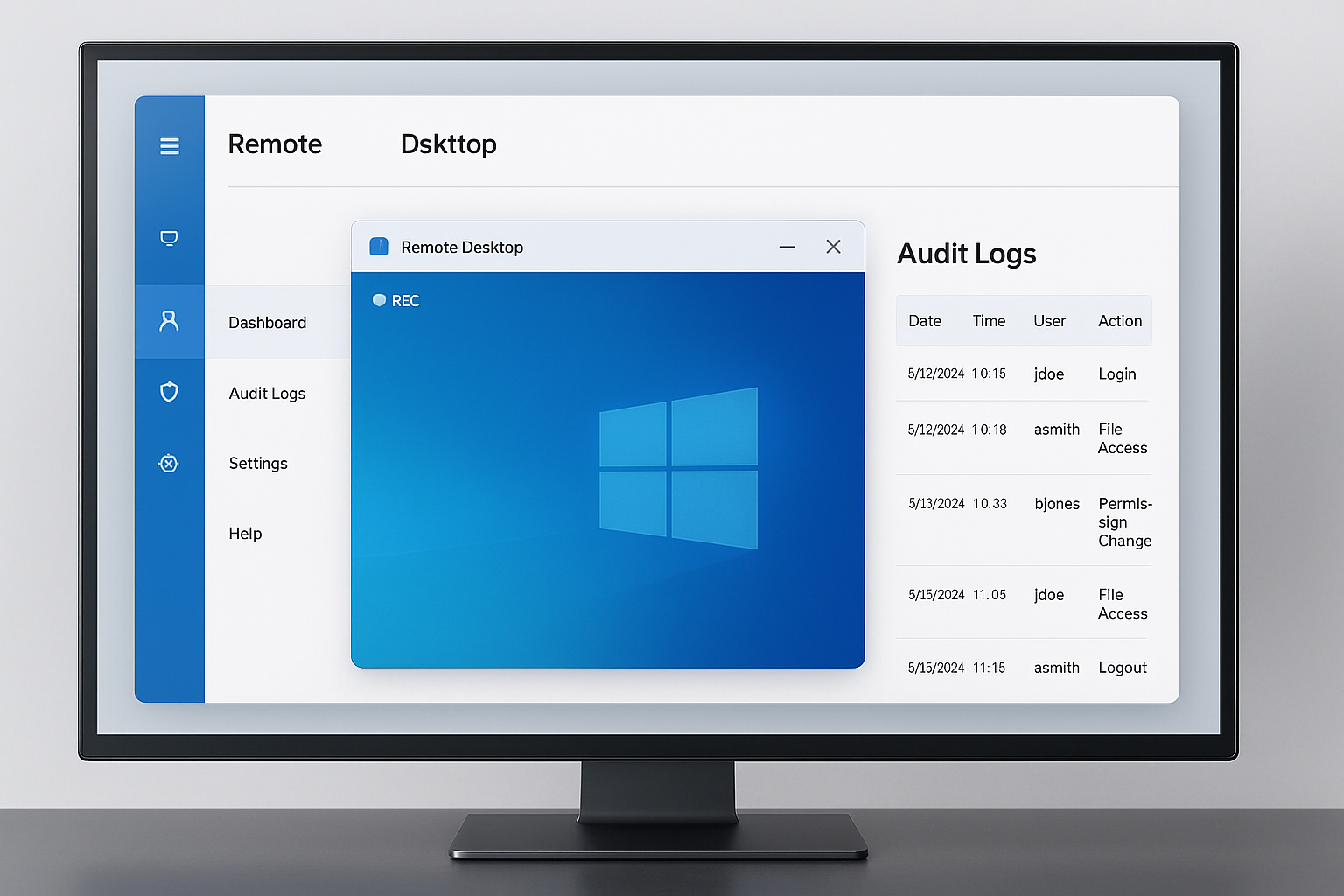

ระบบรองรับการยืนยันตัวตนหลายรูปแบบ (MFA, SSO) พร้อมการกำหนดสิทธิ์ตามบทบาท (RBAC/ABAC) เพื่อควบคุมการเข้าถึงได้อย่างละเอียด SmartAudit ยังสามารถบันทึกและตรวจสอบกิจกรรมทุกขั้นตอนทั้งผ่าน SSH และ RDP ตามมาตรฐาน ISO 27001 และ NIST พร้อมระบบแจ้งเตือนแบบ Real-Time และการเชื่อมต่อกับ SIEM เพื่อวิเคราะห์ความเสี่ยงด้านความปลอดภัย

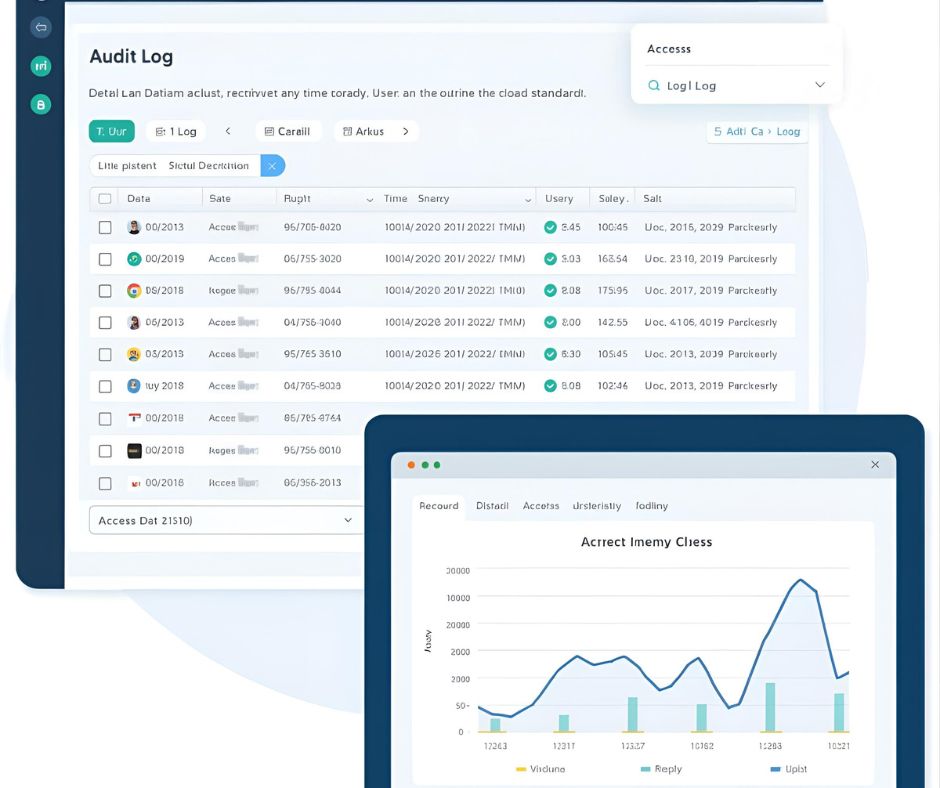

ด้วยฟังก์ชัน Audit Reporting และการจัดการวงจรผู้ใช้ (User Lifecycle Management) ทำให้ SmartAudit เป็นเครื่องมือสำคัญในการเสริมความมั่นคงปลอดภัยไซเบอร์ ช่วยให้องค์กรสามารถตรวจสอบย้อนหลังและปฏิบัติตามข้อกำหนดด้านความปลอดภัยได้อย่างมีประสิทธิภาพ